2016年 狙われたのはポイントサイト!

2016年はパスワード攻撃で様々なインターネットサイトが狙われました。

攻撃されやすいインターネットサイトにも流行があり、昨年は特に〇〇〇〇サイトが集中して狙われていたようです。

<パスワード攻撃って?>

その名の通りパスワードを使用する攻撃方法です。

手あたり次第に類推したパスワードを試す「総当たり攻撃」がありますが、最近では別ルートから入手したID/パスワードを、攻撃対象のサイトで試す「パスワードリスト攻撃」が増加しています。

複数のインターネットサービスで同じID・パスワードを使いまわすユーザーも多く、一度情報が流出してしまうと、被害が他社サービスまで広がる恐れがあります。

<2016年パスワード攻撃による被害>

2016年3月 大手家電量販店のショッピングサイトでポイントの不正利用

2016年10月 アンケートサイトでポイントの不正交換

2016年10月 大手ドラックストアのウェブサイトでポイントの不正利用

2016年11月 電力会社の会員制ウェブサイトでポイントが共通ポイントに不正交換

2016年11月 大手コンビニエンスストアの会員向けサイトでポイントの不正利用

2016年12月 大手ドラッグストアの会員向けサイトでポイントの不正利用

<なぜポイントサイトが狙われるの?>

パスワードリスト攻撃は、様々なサイトを狙っていますがここ数ヵ月はポイントサイトが頻繁に狙われている印象を受けます。

最近のポイントは物品以外にも、電子マネーや現金の代わりに使用できるポイント等へ交換可能なため資金を求めている攻撃者からは狙われやすいようです。

また、これを足掛かりとして他のウェブサイトへの攻撃も十分考えられますので、ポイントサイト以外の企業も注意が必要です。

<対策は?>

被害にあった各社は、下記のような対策すうるようユーザーへ呼びかけています。

- パスワードの変更(定期的に)

- パスワードの使いまわしをやめる

- 推測しにくいパスワードにする

パスワードリスト攻撃は「ユーザーはパスワードを使いまわしする」という点を狙っています。

パスワードが流出したら、その流出したサイトだけでなく、使いまわしたパスワードで攻撃者は別のサイトを攻撃します。

「やっぱり個別にパスワード設定しておけばよかった…」とならないように各サイトごとにパスワードの設定をしておきましょう。

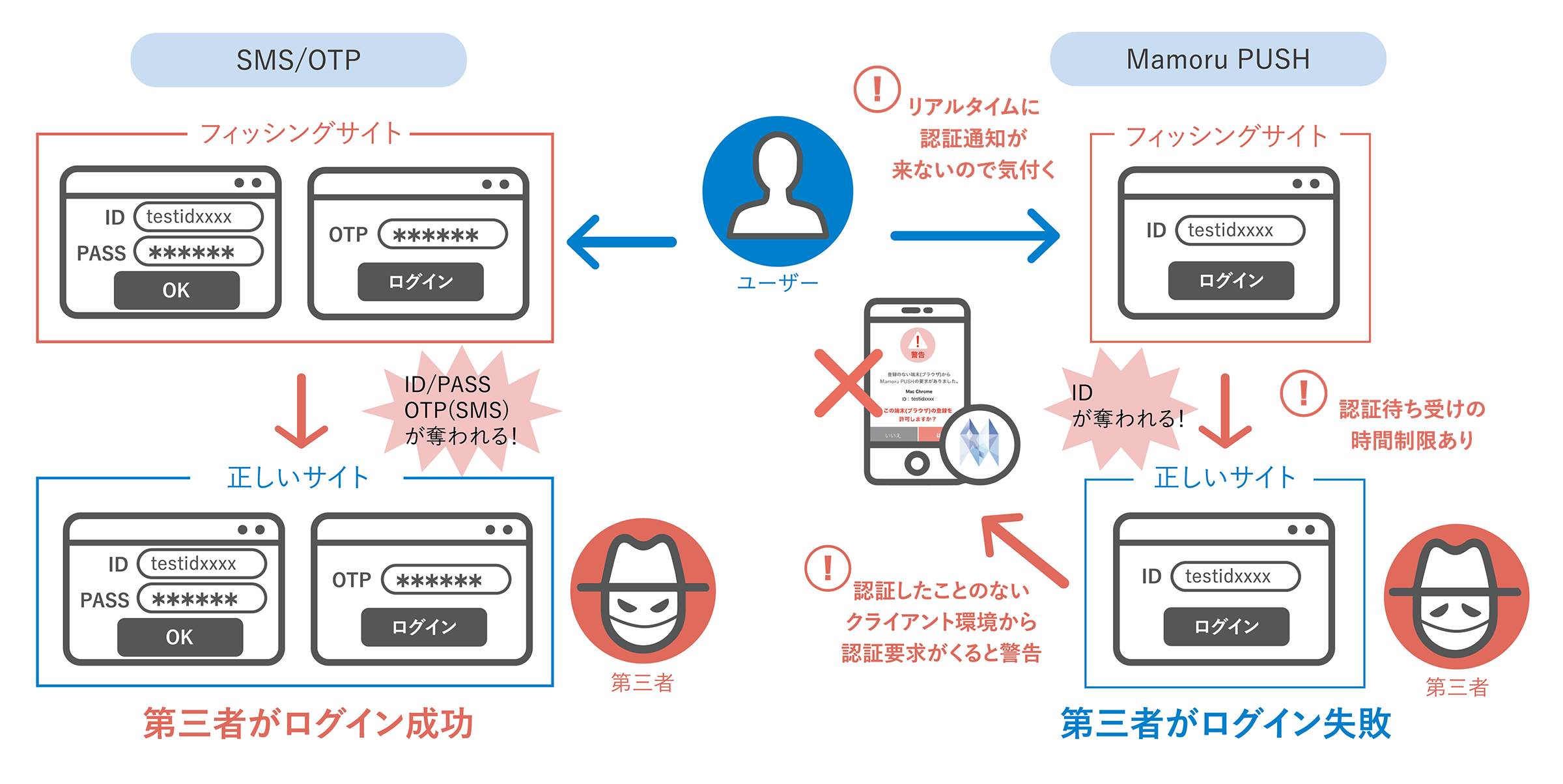

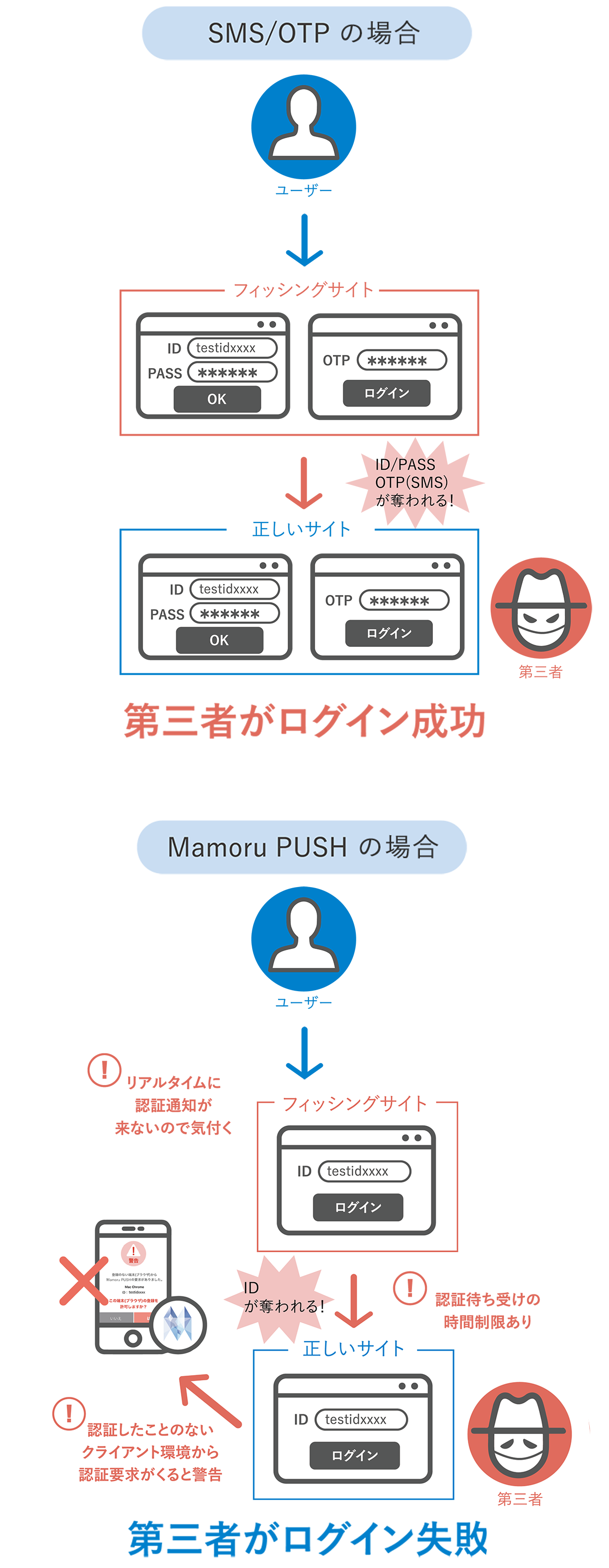

また、2段階認証やワンタイムパスワードの設定があるサイトでしたらそちらを設定しておいた方が効果的です。